В съвременния дигитален свят, където все повече събития и конференции се провеждат с помощта на технологии, въпросите за киберсигурността и физическата защита придобиват особена важност. Конференциите, събирайки голям брой участници и използвайки разнообразни дигитални платформи, са уязвими към различни рискове както от виртуален, така и от реален характер. Разбирането на взаимовръзката между киберсигурността и физическата защита е ключово за осигуряване на безопасна и успешна организация на подобни събития.

Основни заплахи за киберсигурността на конференциите

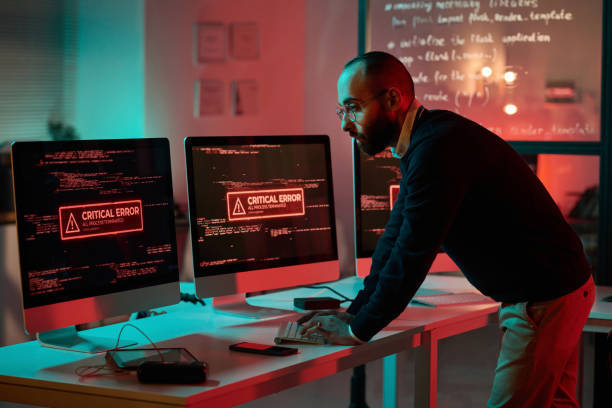

Киберзаплахите на конференциите могат да бъдат многообразни – от хакерски атаки върху онлайн платформи за видеоконференции до кражба на лични данни на участниците. Един от най-често срещаните рискове е проникването на злонамерени лица в системите за управление на събитието, което може да доведе до изтичане на поверителна информация или дори саботаж на самото протичане на конференцията. Тези атаки могат да бъдат организирани както дистанционно, така и посредством вътрешни лица със злонамерени намерения.

Друга съществена заплаха са фишинг кампаниите, при които участниците биват подвеждани да разкрият своите данни чрез фалшиви имейли или уебсайтове, маскирани като официални ресурси на конференцията. Това улеснява достъпа на киберпрестъпниците до лична и корпоративна информация, която може да бъде използвана за допълнителни атаки или изнудване. В същото време, без подходяща защита на мрежата, използвана по време на събитието, хакерите могат да перехванат чувствителни комуникации.

Освен това, незащитените устройства, свързани към мрежата на конференцията – като лаптопи, таблети и смартфони – представляват сериозна уязвимост. Злонамерен софтуер може да бъде инсталиран чрез USB устройства или заразени приложения, което да даде на хакерите пълен контрол върху системите. В тази връзка, липсата на адекватни политики за сигурност и обучение на персонала увеличава риска от инциденти и компрометиране на дигиталната инфраструктура.

Как физическата защита влияе върху дигиталната безопасност

Физическата защита на конференциите играе критична роля за гарантиране на киберсигурността. Без адекватен контрол върху достъпа до помещенията, където се провежда събитието, злонамерени лица могат да получат физически достъп до оборудване, сървъри или мрежови устройства. Това може да позволи инсталиране на шпионски софтуер, кражба на хардуер или пряка манипулация на системите, което застрашава целостта и поверителността на данните.

Освен това, неразрешеното присъствие на хора в близост до ключови технически точки увеличава риска от кражба на конфиденциална информация, включително чрез „социално инженерство“. Затова е важно да се прилагат строги процедури за идентификация на участниците, охрана на входните зони и наблюдение с камери. Такива мерки не само ограничават физическия риск, но и служат като превенция срещу потенциални кибератаки, които изискват физически достъп.

Накрая, обучението на персонала и участниците относно важността на физическата защита допринася за повишаване на цялостната сигурност на конференцията. Когато всеки е запознат с правилата за достъп, използването на устройствата и поведението в критични зони, се намалява вероятността от непреднамерени действия, които могат да компрометират дигиталната инфраструктура. В този смисъл физическата сигурност и киберсигурността трябва да се разглеждат като взаимно допълващи се компоненти.

Киберсигурността и физическата защита на конференциите са неразривно свързани и изискват комплексен подход за управление на рисковете. Оставянето на едната област без внимание може да доведе до сериозни пробиви както в дигиталната, така и в реалната сигурност. За успешното провеждане на събития с висока степен на защита е необходимо да се интегрират модерни технологии, строги процедури и осведоменост сред всички участници. Само така можем да гарантираме, че конференциите ще протекат безпроблемно и защитено в една ера на нарастващи киберзаплахи.

Прочети още: Подобрете сигурността на конференциите с полезни съвети